Aircrack-ng

Logo programu | |

| |

| Autor | Thomas d’Otreppe |

|---|---|

| Aktualna wersja stabilna | 1.7 (10 maja 2022) [±] |

| System operacyjny | Aplikacja wieloplatformowa |

| Licencja | GPL |

| Strona internetowa | |

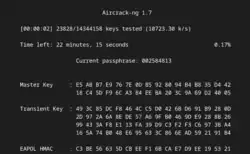

Aircrack-ng – narzędzie sieciowe służące do detekcji, przechwytywania pakietów i analizy sieci Wi-Fi. Umożliwia łamanie zabezpieczeń WEP, WPA/WPA2-PSK. Do prawidłowego działania aplikacji potrzebna jest karta sieciowa obsługująca tryb monitor (RFMON). Aircrack-ng dostępny jest na platformę Linux (posiada wsparcie techniczne) oraz Microsoft Windows (brak wsparcia technicznego).

W kwietniu 2007 roku grupa osób z Darmstadt University of Technology opracowała nową metodę ataku o nazwie PTW, która umożliwia pozyskanie klucza WEP z mniejszej liczby wektorów inicjujących, dzięki czemu czas potrzebny do przeprowadzenia ataku jest krótszy. Atak PTW jest dostępny w aircrack-ng od wersji 0.9.

Pakiet aircrack-ng

Pakiet aircrack-ng zawiera:

| Nazwa | Opis |

|---|---|

| aircrack-ng | Łamie Wired Equivalent Privacy metodą brute force i Wi-Fi Protected Access metodą ataku słownikowego. |

| airdecap-ng | Służy do odszyfrowania ruchu sieciowego, zapisanego wcześniej w postaci pliku w formacie pcap |

| airmon-ng | Ustawia kartę w tryb monitora |

| aireplay-ng | Wstrzykiwacz pakietów |

| airodump-ng | Sniffer przechwytuje pakiety krążące w sieci WLAN |

| airolib-ng | Przechowuje i zarządza ESSID oraz hasłami |

| packetforge-ng | Tworzy zaszyfrowane pakiety do wstrzykiwania |

| airbase-ng | Udaje AP |

| airdriver-ng | Narzędzie do zarządzania sterownikami kart WiFi |

| easside-ng | Narzędzie do komunikowania się z AP bez klucza WEP |

| tkiptun-ng | Atak WPA/TKIP |

| wesside-ng | Odzyskiwanie klucza WEP |

Zobacz też

- sniffer

- AirSnort

- Wireshark

- BackTrack

- wardriving